## 一、登录

~~~

http://127.0.0.1:8066

admin/admin

~~~

## 二、访问后端api需带上token

~~~

放header方式:

Authorization:Bearer xxx

放参数方式:

http://localhost:9900/api-user/users?access_token=xxx

~~~

## 三、后端api方法不做认证方式

~~~

zlt:

security:

ignore:

httpUrls: '不想认证拦截的url'

~~~

## 四、获取当前登录人对象

* 请求的方法参数SysUser上添加`@LoginUser`注解,则注入当前登录人信息

~~~

//例1:只有id、username 和 roles

public void test(@LoginUser SysUser user)

//例2:能获取SysUser对象的所有信息

public void test(@LoginUser(isFull = true) SysUser user)

~~~

## 五、获取当前登录的租户

* 请求的方法参数上添加 @LoginClient 注解,则注入租户id信息

~~~

//例子:

public void test(@LoginClien String clientId)

~~~

## 六、认证token类型切换

* 本项目token类型支持3种方式:`db`、`redis`、`jwt`

* 其中因为jwt使用的是非对称加密,所以认证服务(zlt-uaa)需要配置为`authJwt`为私钥加密,其他服务(例如网关)配置为`resJwt`为公钥解密;

* 通过修改`zlt.oauth2.token.store.type`变量即可改变

* 例如现在为jwt方式,需要修改为redis方式,只修改`zlt-uaa`和`zuul-gateway`或者`sc-gateway`的`zlt.oauth2.token.store.type`变量为`redis`即可

## 七、无网络隔离的系统环境下认证修改

* 因为当前的代码是api网关统一认证的架构,适配有网络隔离的环境下使用

* 而如果无网络隔离的环境下代码需求进行调整,将api网关的认证相关内容移去各个微服务里,架构可参考[无网络隔离认证设计](https://www.kancloud.cn/zlt2000/microservices-platform/1153640)

具体步骤:

### 7.1. 把一下内容从api网关移去各个微服务里:

* `zlt-auth-client-spring-boot-starter`jar包依赖

* `ResourceServerConfiguration`资源服务配置

* 删除`UserInfoHeaderFilter`类

* 配置文件里面认证相关配置

* `pubkey.txt`公钥

### 7.2. 修改`TokenArgumentResolver`类

改为通过SecurityContextHolder获取用户信息

## 八、token自动续签

* 目前续签功能只支持`redis token`模式,请先确保授权服务器和认证服务器的`zlt.oauth2.token.store.type=redis`

* **认证服务器**开启自动续签功能`zlt.security.auth.renew.enable=true`

* 白名单与非名单功能是**非必填项**,不配置默认所有应用的token都会续签

> 自动续签原理:[系统设计-认证设计-token自动续签设计](https://www.kancloud.cn/zlt2000/microservices-platform/1165104)

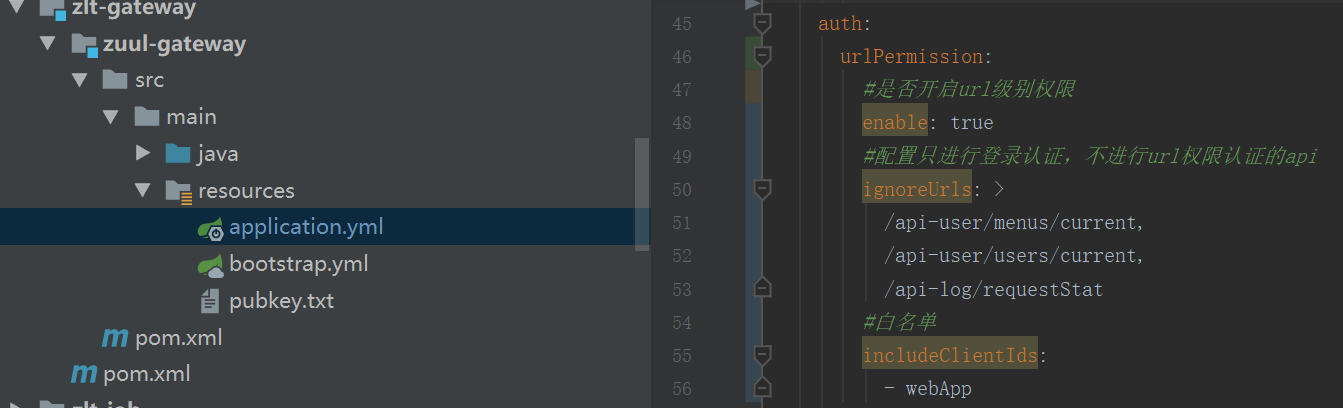

## 九、url级权限

该功能默认关闭,开启需要在网关添加url权限相关配置

### 9.1. 打开网关认证配置

`zlt.security.auth.urlPermission.enable`设置为`true`

### 9.2. 配置只认证登录,登录后所有角色都能访问的url(可选项)

`zlt.security.auth.urlPermission.ignoreUrls`

### 9.3. 配置白名单/黑名单(可选项)

`zlt.security.auth.urlPermission.includeClientIds`

`zlt.security.auth.urlPermission.exclusiveClientIds`

详情查看:[url级权限控制](https://www.kancloud.cn/zlt2000/microservices-platform/1202397)

## 十、登录同应用同账号互踢

实现了在同一个应用id下,不同的浏览器使用相同的用户名登录,相互互踢。

在`zlt-uaa`中通过参数`isSingleLogin`来配置是否开启功能,默认为`false`为可以同时登录,改为`true`则会互踢

~~~

zlt:

uaa:

isSingleLogin: true

~~~

## 十一、单点登录与单点登出

在`zlt-uaa`工程中通过参数`unifiedLogout`来配置是否开启单点登出功能,默认为`false`

~~~

zlt:

security:

auth:

unifiedLogout: true

~~~

### 11.1. demo样例

* **zlt-demo\\ss-sso**:使用springSecurity来实现自动单点登录,非前后端分离

* **zlt-demo\\web-sso**:前后端分离的单点登录与单点登出

* **zlt-demo\\oidc-sso**:拥有独立用户体系的系统,使用OIDC协议的单点登录与单点登出

### 11.2. 相关文章

* [单点登录详解](https://www.kancloud.cn/zlt2000/microservices-platform/2278849)

* [前后端分离的单点登录](https://www.kancloud.cn/zlt2000/microservices-platform/2278850)

* [OIDC协议单点登录](https://www.kancloud.cn/zlt2000/microservices-platform/2278851)

* [单点登出详解](https://www.kancloud.cn/zlt2000/microservices-platform/2539642)

- springcloud

- springcloud的作用

- springboot服务提供者和消费者

- Eureka

- ribbon

- Feign

- feign在微服务中的使用

- feign充当http请求工具

- Hystrix 熔断器

- Zuul 路由网关

- Spring Cloud Config 分布式配置中心

- config介绍与配置

- Spring Cloud Config 配置实战

- Spring Cloud Bus

- gateway

- 概念讲解

- 实例

- GateWay

- 统一日志追踪

- 分布式锁

- 1.redis

- springcloud Alibaba

- 1. Nacos

- 1.1 安装

- 1.2 特性

- 1.3 实例

- 1. 整合nacos服务发现

- 2. 整合nacos配置功能

- 1.4 生产部署方案

- 环境隔离

- 原理讲解

- 1. 服务发现

- 2. sentinel

- 3. Seata事务

- CAP理论

- 3.1 安装

- 分布式协议

- 4.熔断和降级

- springcloud与alibba

- oauth

- 1. abstract

- 2. oauth2 in micro-service

- 微服务框架付费

- SkyWalking

- 介绍与相关资料

- APM系统简单对比(zipkin,pinpoint和skywalking)

- server安装部署

- agent安装

- 日志清理

- 统一日志中心

- docker安装部署

- 安装部署

- elasticsearch 7.x

- logstash 7.x

- kibana 7.x

- ES索引管理

- 定时清理数据

- index Lifecycle Management

- 没数据排查思路

- ELK自身组件监控

- 多租户方案

- 慢查询sql

- 日志审计

- 开发

- 登录认证

- 链路追踪

- elk

- Filebeat

- Filebeat基础

- Filebeat安装部署

- 多行消息Multiline

- how Filebeat works

- Logstash

- 安装

- rpm安装

- docker安装Logstash

- grok调试

- Grok语法调试

- Grok常用表达式

- 配置中常见判断

- filter提取器

- elasticsearch

- 安装

- rpm安装

- docker安装es

- 使用

- 概念

- 基础

- 中文分词

- 统计

- 排序

- 倒排与正排索引

- 自定义dynamic

- 练习

- nested object

- 父子关系模型

- 高亮

- 搜索提示

- kibana

- 安装

- docker安装

- rpm安装

- 整合

- 收集日志

- 慢sql

- 日志审计s

- 云

- 分布式架构

- 分布式锁

- Redis实现

- redisson

- 熔断和降级